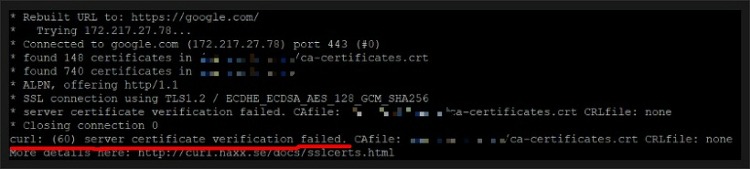

파이썬 패키지를 받으려고 하니 SSL 에러가 발생한다.SSL 검증을 하지 않고 받는 옵션도 존재하는데 이런 옵션을 사용하기 힘든 때에 발생을 했다. purge, update, upgrade를 해보아라 인증서를 가져와서 덮어씌워라 등 구글링해서 얻은 방법들을 여러가지 시도해보았지만 실패.여러 번의 삽질 끝에 내 문제의 경우 의외로 간단했었고 라즈베리 파이에 OS만 올리고 별 다른 서버 설정을 안했을 경우 비슷한 문제가 생길 가능성이 매우 높을 것 같아 기록 겸 포스팅 한다. 결과부터 말하자면 실제 시간과 라즈베리 파이에서 가리키는 시간이 달랐다.RTC 모듈이 없는 라즈베리 파이는 전원을 끌 때마다 실제 시간과 많이 동 떨어지게 된다. date 명령어를 통해 OS에 설정 된 시간을 확인 할 수 있다. 내 경..